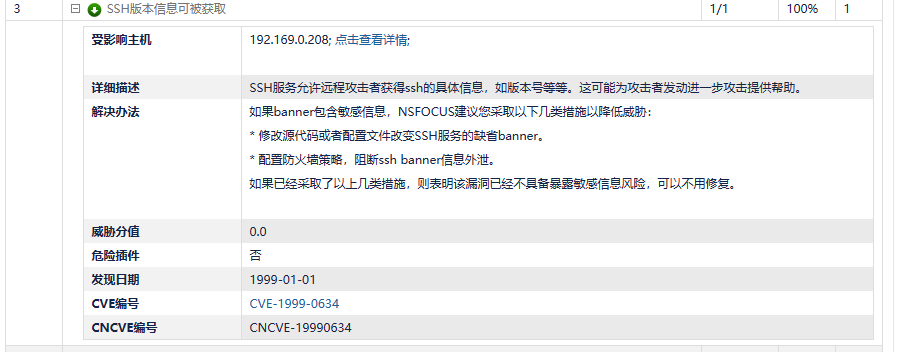

解决SSH版本信息可被获取漏洞

描述:

SSH服务允许远程攻击者获得ssh的具体信息,如版本号等等。这可能为攻击者发动进一步攻击提供帮助。

解决方法:

如果banner包含敏感信息,NSFOCUS建议您采取以下几类措施以降低威胁:

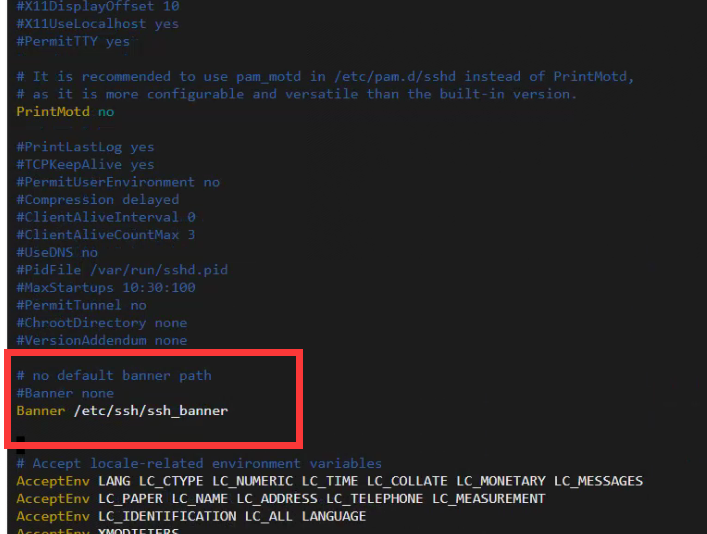

* 修改源代码或者配置文件改变SSH服务的缺省banner。

* 配置防火墙策略,阻断ssh banner信息外泄。

如果已经采取了以上几类措施,则表明该漏洞已经不具备暴露敏感信息风险,可以不用修复。

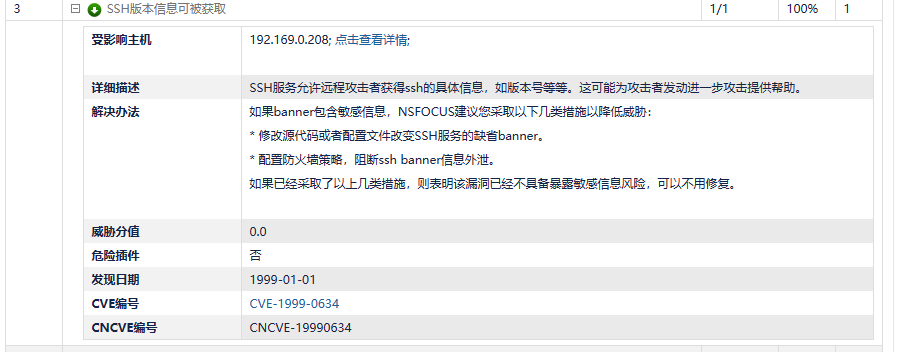

SSH服务允许远程攻击者获得ssh的具体信息,如版本号等等。这可能为攻击者发动进一步攻击提供帮助。

如果banner包含敏感信息,NSFOCUS建议您采取以下几类措施以降低威胁:

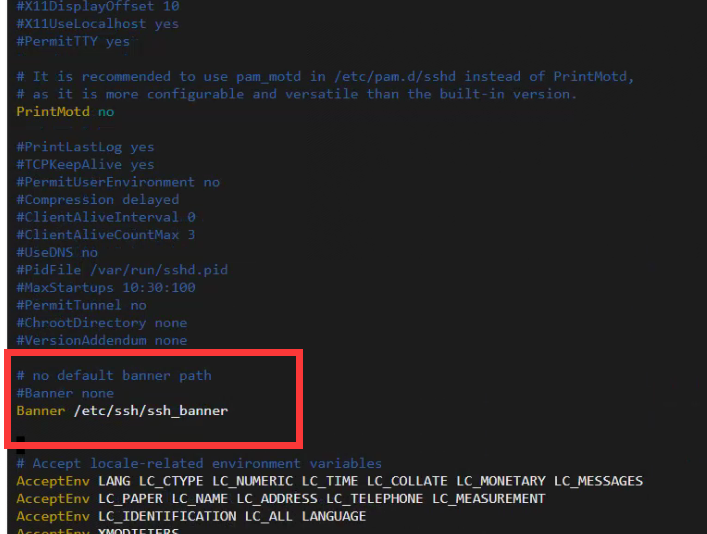

* 修改源代码或者配置文件改变SSH服务的缺省banner。

* 配置防火墙策略,阻断ssh banner信息外泄。

如果已经采取了以上几类措施,则表明该漏洞已经不具备暴露敏感信息风险,可以不用修复。

描述:本插件用来获取SSH服务器支持的算法列表 解决方法:无解!...

在使用Element Plus的el-select组件时,有时会遇到一个令人困惑的问题:组件的默认值显示的是value,而不是我们期望的label。这个问题可能会给开发者带来不必要的困扰,特别是在一些对展示内容要求严格的场景下。 首先,我们需要明确一点:el-select组件的默认显示内容是由其绑定...