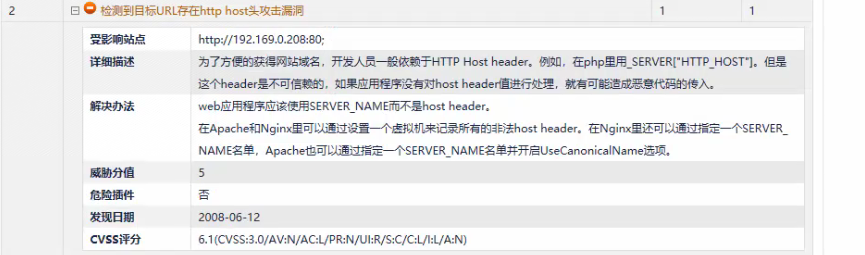

检测到目标URL存在http host头攻击漏洞 【NGINX解决】

nginx 会根据访问头(request head)中Host 的数据来确定使用哪个server来处理当前请求。

如果请求没有匹配任何 server,或者访问头(request head)中没有包含Host的数据,那么nginx会将该请求路由给默认的 server,当host头被修改匹配不到server时会跳到该默认server,该默认server直接返回403错误。

server {

listen 8888 default_server;

server_name _;

access_log off;

return 403;

}