OpenSSH CBC模式信息泄露漏洞(CVE-2008-5161)【原理扫描】

1、执行 vim /etc/ssh/sshd_config

2、将文件最后加入:

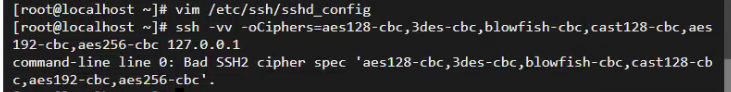

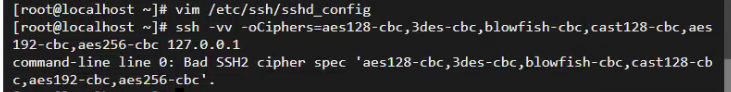

3、使用SSH针对CBC分组类型的加密算法进行检查,若最后出现如图的内容,则证明成功

ssh -vv -oCiphers=aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,aes192-cbc,aes256-cbc 127.0.0.1

1、执行 vim /etc/ssh/sshd_config

2、将文件最后加入:

3、使用SSH针对CBC分组类型的加密算法进行检查,若最后出现如图的内容,则证明成功

ssh -vv -oCiphers=aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,aes192-cbc,aes256-cbc 127.0.0.1

今天安装VS的时候遇到一个问题,就是共享组件的安装位置,默认是我以前的位置,在G盘里,但是后面更换了硬盘分区,G盘以及没有了,安装程序里也没提供修改安装路径的地方。去群里问了一下大佬,找到了更改方法: 1、打开注册表 2、进入HKEY_LOCAL_MACHINE /SOFTWARE /M...